Renouveler la place du tiers de confiance

Toute relation est basée sur la confiance.

Qu’elle soit explicite ou implicite, elle conditionne les relations, qu’elles soient physiques ou numériques.

Pour autant, cette confiance doit être validée, et ne pas être acquise définitivement.

Un exemple ? Equifax.

Equifax est l’entreprise américaine qui a fait les unes de l’actualité en août pour le piratage des données personnelles de plus de 143 millions de citoyens américains.

Ici, les données personnelles concernées recouvrent l’ensemble du spectre de l’identité de l’individu : nom, prénom, date de naissance, numéro de sécurité sociale (qui est l’identifiant clé aux Etats-Unis),… Bref, tout ce qui est nécessaire pour créer et falsifier une identité sur le sol américain.

La spécificité d’Equifax, c’est qu’il s’agit d’une entreprise tiers de confiance entre le gouvernement américain et les citoyens. En tant que telle, elle dispose par défaut de la confiance des citoyens.

Mais ce scandale montre une des limites de ce système, basé sur un tiers externe à la transaction, réputé disposer des garanties nécessaires à l’accomplissement d’une transaction intègre, confidentielle et donc sûre pour chacune des parties.

Un autre exemple?

Le protocole SWIFT.

Petit retour en arrière : en avril 2016, des banques communiquent à propos d’une attaque informatique autour du protocole SWIFT, qui constitue le coeur des échanges entre les banques. Par l’intermédiaire de ce protocole, les banques du monde entier sont capables de mener à bien des transactions en s’assurant de la traçabilité de la transaction, et surtout du fait que l’émetteur de la transaction soit clairement identifié, et que le destinataire soit bien celui identifié dans l’ordre initial.

Ici, les banques, à travers SWIFT, font office de tiers de confiance.

Pour autant, 81 millions de dollars ont été détournés, au détriment de la banque du Bangladesh et de la Réserve Fédérale de New York, et ce à travers le protocole SWIFT, et dès février 2016.

Ces exemples montrent que le modèle actuel basé autour d’un tiers certifié a des limites, qui sont de plus en plus mises en lumière avec le digital et l’accès à des technologies de plus en plus efficace pour le calcul et les traitements.

Cela reflète le fait que le tiers de confiance incarne, aujourd’hui, le goulot d’étranglement et le point central d’erreur dans une transaction.

La question se pose : est-il encore possible d’accorder sa confiance dans un tiers de confiance, à l’ère du digital et de la multiplication des interlocuteurs ? Est-il encore légitime pour un intermédiaire d’être le garant d’une transaction, quand les vecteurs d’attaque se multiplient et qu’il est complexe de mettre en oeuvre une sécurité adéquate face à ces nouvelles menaces ?

Avant de répondre à ces questions, il est essentiel de revenir sur la théorie de cette relation de confiance en informatique : le problème des généraux byzantins.

La question de la confiance en informatique a été théorisée dès 1982 par des chercheurs, dans un document intitulé “The Byzantine Generals Problem”.

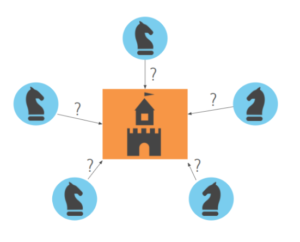

La forme qui a été retenue est la suivante : une armée byzantine fait le siège d’une cité.

La situation est la suivante : les généraux de cette armée ont le choix soit d’attaquer la ville, soit de battre en retraite.

Le succès de l’opération réside dans le fait que la décision soit unanime entre tous les généraux : une attaque sans la totalité des troupes reviendrait à une défaite, et battre en retraite partielle mènerait au massacre des troupes restantes par les armées de la ville.

Le problème est rendu complexe par les éléments suivants :

- Les généraux ne peuvent pas se rencontrer autour d’une table pour des raisons de sécurité (assassinat).

- La seule communication est en direct entre chaque généraux (limitant l’interaction d’un général aux deux généraux qui l’entourent).

- Il existe des traîtres parmi les généraux, qui sont en réalité des défenseurs de la ville assiégée et dont le fonctionnement est le suivant : aux généraux qui souhaitent battre en retraite, les traîtres leur annoncent qu’ils vont eux-même battre en retraite; aux généraux qui veulent attaquer, les traîtres annoncent leur intention d’attaquer avec comme objectif de leur faire croire à une victoire certaine, pour en réalité les mener à leur perte.

Le but à atteindre est a priori insoluble : il est impossible d’atteindre un véritable consensus sincère, considérant l’existence des traîtres qui altèrent la sincérité de la prise de décision.

Une réponse possible est la désignation d’un commandant, qui donne les ordres et impose donc un consensus aux généraux.

Pour autant, cette solution n’est pas parfaite et ne garantit pas pour autant la sincérité de la prise de décision : en effet, la décision du commandant peut être travestie lors de la transmission du message entre les généraux et rien ne garantit que le traître ne soit pas le commandant.

Ce modèle est un parallèle avec le modèle du tiers de confiance : il est réputé garantir la sincérité de la communication, et donc la sécurité du processus…avec les limites que l’on connaît maintenant.

Pour résumer le problème sous la forme d’exigences de sécurité, on peut le formuler de la façon suivante :

- Disponibilité : l’information doit être disponible à tous, à tout moment.

- Intégrité : l’information ne doit pas être dénaturée par les traîtres.

- Confidentialité : ici, le degré de confidentialité est limité; l’information doit être accessible à tous les généraux.

- Traçabilité : dans le but de neutraliser les traitrises, il est nécessaire de savoir “qui” a dit “quoi”.

Le tiers de confiance a, historiquement, rempli cette mission. Cette posture est légitime quand on considère de la relation entre interlocuteurs physiques, identifiables clairement et par des caractéristiques propres à la personne (date de naissance, caractéristiques physiques,…).

A l’heure d’une société toujours plus numérisée, où la donnée se monnaye au marché noir, il est de plus en plus complexe de s’assurer de la véracité de ses informations.

En conséquence, comment s’assurer de la pérennité de ce modèle? Renforcer les devoirs dévolus au tiers de confiance? Renforcer les contrôles des personnes faisant recours au tiers?

Dans l’absolu, cela complique la tâche dévolue aux attaquants, mais cela ne renforce pas intrinsèquement la sécurité et le rôle du tiers. L’actualité laisse penser que conserver un point central d’échange est un facteur de risque important et incontournable, qui peut compromettre durablement les échanges.

En 2008, 26 ans après la théorisation des généraux byzantins, un chercheur indépendant a proposé une solution pour assurer la sécurité de transactions sur internet, en passant par un réseau complètement décentralisé et chiffré de bout en bout : la blockchain.

L’objectif avoué est de répondre au problème des généraux byzantins : assurer que le message délivré est non altéré par rapport à ce qui a été émis, qu’il n’arrive qu’aux destinataires identifiés, et que l’on sache de façon indiscutable qui a participé à l’échange, le tout d’une façon persistante et résiliente.

Rendez-vous le mois prochain pour industrialiser la confiance dans le numérique, en maîtrisant les enjeux de la blockchain !

Très bonne pédagogie ! Félicitations ;o)